Появилась новая киберугроза, использующая социальную инженерию, чтобы заставить пользователей заразить свои системы вредоносным ПО. Недавно специалисты Malwarebytes обратили внимание на этот метод. Он маскирует вредоносные файлы под CAPTCHA-запросы. На самом деле эти файлы – чаще всего медиафайлы или HTML-документы – крадут личные данные или действуют как трояны для удалённого доступа.

Атака начинается с того, что посетителю сайта предлагается подтвердить, что он не робот. Это стандартная практика, которая редко вызывает подозрения. Однако вместо обычной CAPTCHA пользователи сталкиваются с серией на первый взгляд безобидных шагов, которые на деле оказываются частью сложного мошенничества.

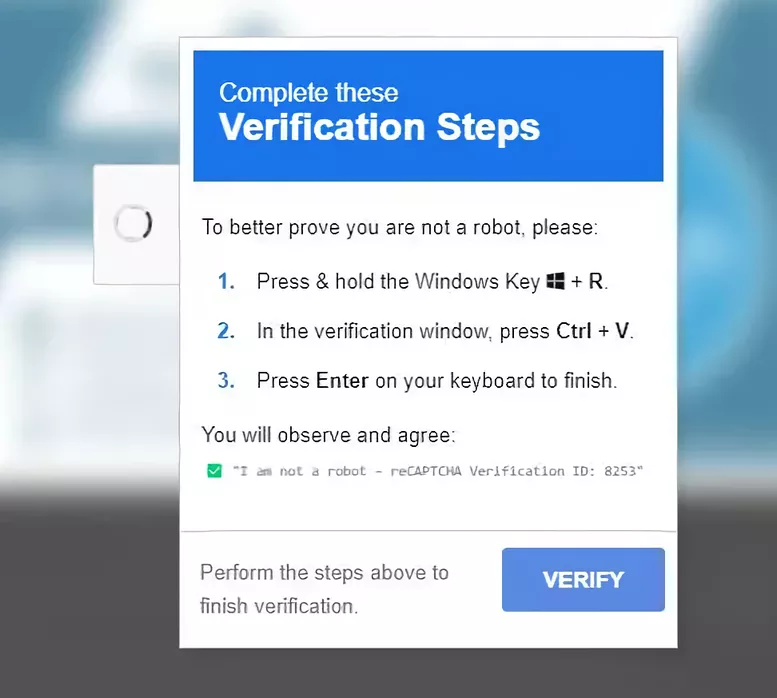

Инструкция может выглядеть так: «Чтобы лучше доказать, что вы не робот, нажмите и удерживайте клавишу Windows + R, вставьте код подтверждения, нажав Ctrl + V, затем нажмите Enter». Эти действия запускают вредоносную команду.

В фоновом режиме сайт с помощью JavaScript копирует команду в буфер обмена. Это возможно, поскольку в браузерах на базе Chromium сайты могут записывать данные в буфер с разрешения пользователя. Однако Windows считает, что это разрешение было дано при установке галочки «Я не робот», что создаёт лазейку для атак.

Команда, вставляемая в окно «Выполнить», выглядит как обычное сообщение подтверждения, но на самом деле запускает mshta. Этот инструмент загружает вредоносный файл с удалённого сервера. Чаще всего он замаскирован под медиафайл – MP3 или MP4, но внутри него скрыта закодированная команда PowerShell, которая незаметно скачивает и запускает вредоносное ПО.

Среди вредоносных программ, используемых в таких атаках, – Lumma Stealer и SecTopRAT. Они предназначены для кражи конфиденциальных данных с заражённых систем. Метод особенно опасен, так как использует доверие пользователей к капче, создавая угрозу даже для тех, кто обычно осторожен в интернете.

Чтобы защититься, Malwarebytes советует настороженно относиться к инструкциям на незнакомых сайтах. Необходимо использовать антивирусное ПО, блокирующее вредоносные сайты и скрипты. Также помогут браузерные расширения, предотвращающие доступ к мошенническим доменам.

Отключение JavaScript может предотвратить подмену буфера обмена, но нарушит работу многих сайтов. Более практичный вариант, по мнению Malwarebytes, – использовать разные браузеры для разных задач, выделяя один специально для посещения менее надёжных сайтов.